Cofense 披露新型釣魚攻擊手法:利用 Blob URI 繞過加密保護(hù)

IT之家 5 月 11 日消息,網(wǎng)絡(luò)安全公司 Cofense 本周四發(fā)布了最新研究報告,稱黑客組織正利用瀏覽器原生功能 Blob URI 實施高隱蔽性釣魚攻擊,該手法可規(guī)避傳統(tǒng)加密憑證保護(hù)機(jī)制。由于這種攻擊十分少見,絕大部分 AI 安全防護(hù)程序都無法分析識別。

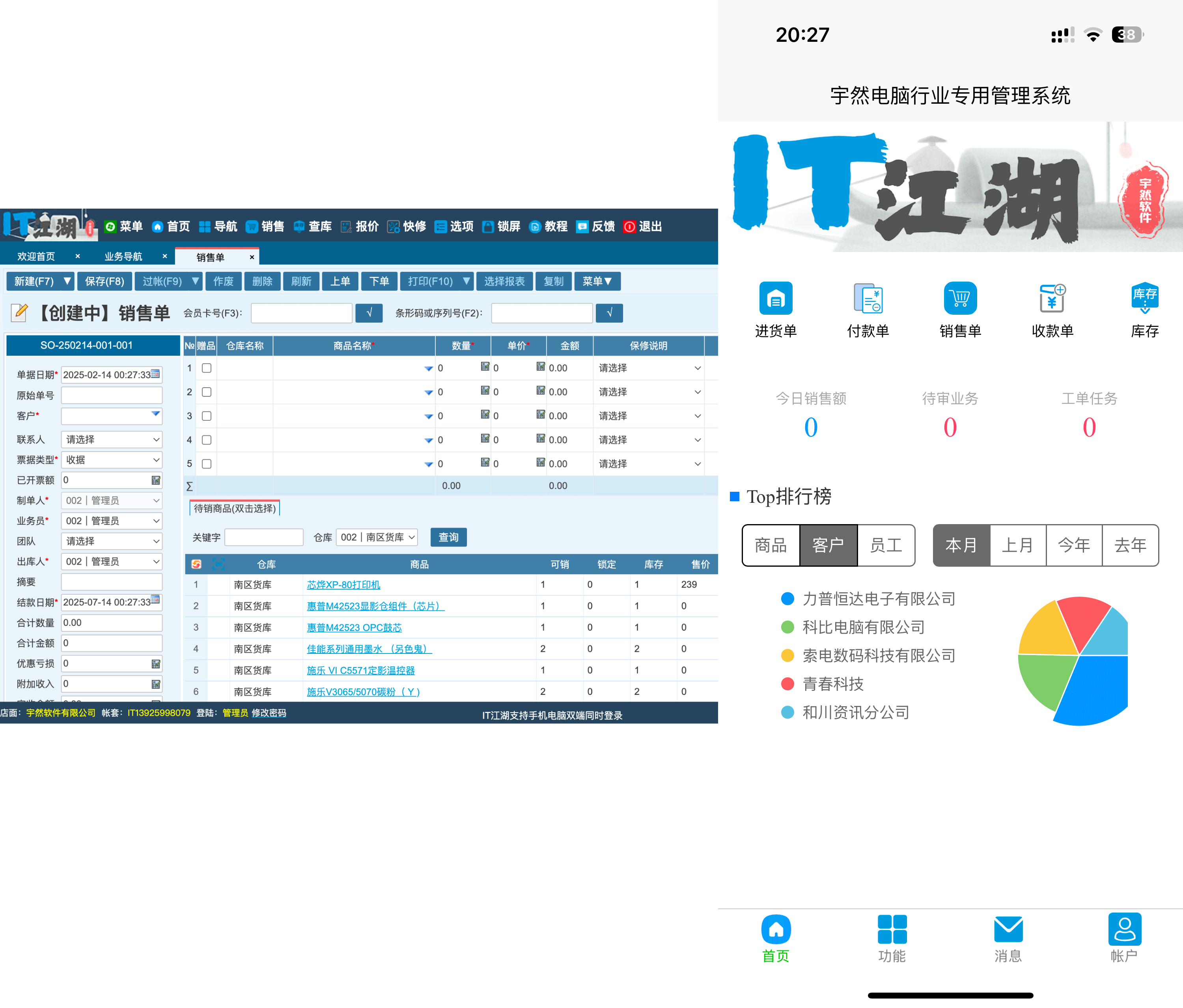

▲ 重定向到釣魚網(wǎng)站之前的中間網(wǎng)站是 onedrive [.] live [.] com

▲ 偽裝 OneDrive 登錄的 Blob URI 頁面公開資料顯示,Blob URI(Binary Large Object Uniform Resource Identifier)是瀏覽器生成臨時本地內(nèi)容的協(xié)議,典型的 Blob 包括圖片、音頻和 PDF 文件等二進(jìn)制數(shù)據(jù)。其核心特征包括:

攻擊頁面完全在受害者瀏覽器內(nèi)存中生成,無需托管于公網(wǎng)服務(wù)器(IT之家注:Blob URI 會以“blob:http://”或“blob:https://”為開頭呈現(xiàn))

所有交互內(nèi)容在會話結(jié)束后自動銷毀,無法留存追溯證據(jù)

傳統(tǒng)郵件網(wǎng)關(guān)(SEG)和端點防護(hù)系統(tǒng)無法掃描內(nèi)存中渲染內(nèi)容

攻擊流程:

初始誘導(dǎo):釣魚郵件以可信域名鏈接(例如微軟 OneDrive 等網(wǎng)站),通過安全網(wǎng)關(guān)檢測

中間加載:鏈接頁面加載攻擊者控制的 HTML 文件,而該文件不含惡意代碼特征

本地渲染:HTML 文件在受害者瀏覽器解碼生成 Blob URI,呈現(xiàn)與微軟登錄界面完全一致的釣魚頁面

憑證竊取:用戶輸入的賬號密碼通過加密通道傳輸至攻擊者服務(wù)器,全程無異常跳轉(zhuǎn)提示

Cofense 情報團(tuán)隊負(fù)責(zé)人 Jacob Malimban 表示“這種攻擊方式使得檢測和分析變得異常困難。由于釣魚頁面通過 Blob URI 本地生成,常規(guī)的在線掃描機(jī)制已完全失效”。對于企業(yè)用戶,建議:

部署防火墻即服務(wù)(FWaaS)實現(xiàn)登錄行為實時監(jiān)控

采用零信任網(wǎng)絡(luò)訪問(ZTNA)限制敏感系統(tǒng)訪問權(quán)限

強(qiáng)制啟用多因素認(rèn)證(MFA)作為關(guān)鍵系統(tǒng)訪問前置條件

定期開展基于 Blob URI 攻擊場景的滲透測試

參考資料:

來源:IT之家